الاعتماد على كلمات مرور قوية لم يعد كافيًا لحمايتك من التهديدات الرقمية المتزايدة. ورغم أنها لا تزال خطوة أساسية في تأمين الحسابات، إلا أن القراصنة اليوم أصبحوا أكثر تطورًا من أي وقت مضى. من هجمات التصيد الذكية إلى تسريبات البيانات الضخمة، هناك العديد من الثغرات التي يمكن استغلالها حتى مع أقوى كلمات المرور. فكيف تحمي نفسك من هذه المخاطر الجديدة؟ هذه المقالة تكشف أهم الأخطار التي تتجاوز حدود كلمات المرور وتستعرض خطوات عملية لتعزيز أمنك الرقمي بشكل شامل.

ربما سمعتَ هذه العبارة مئات المرات: “استخدم كلمة مرور قوية”. ويجب عليك فعل ذلك. مع ذلك، إن كان هناك شيء واحد تعلمته من دراسة اختبار الاختراق والقرصنة الأخلاقية، فهو أن كلمة المرور القوية ليست سوى طبقة واحدة. فهي وحدها لا تمنع معظم التهديدات الحقيقية.

لماذا لا تُشكّل كلمة مرورك المشكلة؟

لا يلجأ المهاجمون دائمًا إلى استخدام القوة الغاشمة لتسجيل الدخول أو تخمين تاريخ ميلاد كلبك. بل غالبًا ما يتجاوزون عملية تسجيل الدخول تمامًا أو يخدعونك لتسليمك صلاحية الوصول. إليك تسعة تهديدات حقيقية لن تحميك منها كلمة مرورك المثالية، وكيفية تجنبها.

هجمات التصيد الاحتيالي

تتجاوز هجمات التصيد الاحتيالي حتى أقوى كلمات المرور من خلال استهداف الجانب البشري من الأمان. فبدلًا من اختراق تسجيل الدخول، يُنشئ المهاجمون مواقع ويب مزيفة تبدو شبه مطابقة للمواقع الأصلية، مثل صفحة تسجيل دخول بنكية مزيفة أو مطالبة Microsoft 365 مزيفة. غالبًا ما تُرسل هذه المواقع عبر رسائل بريد إلكتروني أو رسائل تبدو عاجلة تخدعك لتسريع عملية التسجيل.

بمجرد إدخال كلمة مرورك، تُرسل فورًا إلى المهاجم، الذي يُسجّل الدخول باسمك – دون الحاجة إلى التخمين أو استخدام أي ثغرات تقنية. حتى المستخدمين الأذكياء يقعون في فخ هذه الهجمات عندما يكونون متعبين أو مشتتين أو في عجلة من أمرهم. لهذا السبب، يُعدّ إبطاء السرعة والتحقق من عناوين URL واستخدام المصادقة الثنائية، كلما أمكن، أمرًا بالغ الأهمية. فهذه الطبقة الثانية قادرة على منع استخدام كلمة مرور مسروقة.

مسجلات لوحة المفاتيح والبرامج الضارة

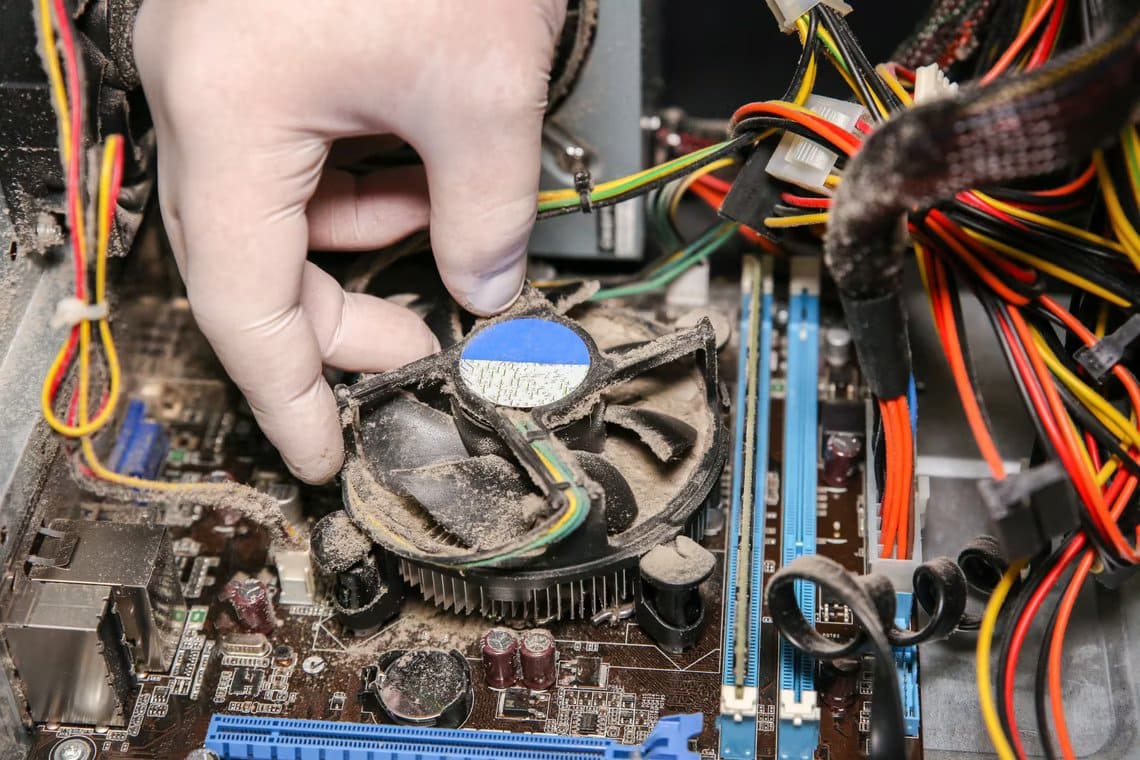

حتى كلمة المرور المثالية لن تحميك إذا تعرض نظامك للاختراق. في بيئات المختبرات، استخدمتُ حمولات مسجلات لوحة المفاتيح لالتقاط كل ضغطة مفتاح تُكتب على الجهاز بصمت. يشمل ذلك كلمات المرور والرسائل وعناوين URL – كل شيء. تعمل هذه الأدوات بهدوء في الخلفية، وغالبًا ما تكون مُرفقة بملفات ضارة أو مُدمجة عبر إضافات قديمة.

بمجرد تثبيت مسجل لوحة المفاتيح، يُسجل لحظة كتابة بيانات اعتمادك ويرسلها إلى مُهاجم. لا يُدرك معظم المستخدمين حدوث ذلك. لهذا السبب، يُعدّ تحديث نظام التشغيل والبرامج باستمرار، وتجنب التنزيلات غير الموثوقة، وتشغيل حماية نقاط النهاية، خطوات دفاعية ضرورية للحفاظ على التحكم في نظامك.

اختطاف الجلسة

حتى إذا كانت كلمة مرورك مُؤمّنة، فقد لا يحتاجها المُهاجمون إذا تمكنوا من اختطاف جلستك. لقد اختبرت سيناريوهات يُمكنني فيها سرقة ملفات تعريف ارتباط الجلسة أو رموز المصادقة واستخدامها لانتحال شخصية مستخدم مُسجّل الدخول. وهذا يعني أن المهاجمين يمكنهم الوصول إلى كل ما تفعله، مثل البريد الإلكتروني والخدمات المصرفية والتخزين السحابي، دون الحاجة إلى لمس شاشة تسجيل الدخول على الإطلاق.

يُعد هذا الهجوم خطيرًا بشكل خاص إذا كنت تستخدم أجهزة كمبيوتر عامة أو أجهزة مشتركة ونسيت تسجيل الخروج. كما أنه مصدر قلق لتطبيقات الويب ضعيفة الحماية التي لا تُشفّر رموز الجلسات أو تُعيّن مُؤقتات انتهاء الصلاحية. من العادات الجيدة تسجيل الخروج بعد إنجاز المهام الحساسة، وتجنب حفظ الجلسات على الأجهزة العامة، واستخدام متصفحات تحظر المحتوى غير الآمن.

هجمات الرجل في المنتصف

على الرغم من أن بروتوكول HTTPS قد صعّب هجمات الرجل في المنتصف التقليدية، إلا أنها لا تزال تحدث في الواقع، خاصةً على شبكات Wi-Fi غير المحمية أو في البيئات ذات التوجيه غير المُهيأ بشكل صحيح. يمكن للمهاجمين التمركز بين جهازك والإنترنت، واعتراض حركة المرور أو التلاعب بها أثناء تدفقها.

يمكن لمهاجم الرجل في المنتصف حقن نصوص برمجية في الصفحات التي تزورها، أو إعادة توجيهك إلى مواقع ضارة، أو التلاعب بالتنزيلات. تُعد نقاط الاتصال العامة نقاط هجوم شائعة، خاصةً عندما تكون الشبكة مفتوحة أو لا تتحقق من هوية المستخدمين المتصلين. تساعد شبكة VPN على تشفير بياناتك قبل أن تخرج من جهازك، ويجب عدم تجاهل تحذيرات أمان المتصفح. فهي موجودة لسبب وجيه.

حشو بيانات الاعتماد

حشو بيانات الاعتماد بسيط ولكنه فعال؛ يُحبه المهاجمون لأنه قابل للتوسع. يمكن للمهاجمين اختبار كلمة مرورك عبر منصات أخرى باستخدام أدوات آلية إذا سُرّبت كلمة مرورك في اختراق سابق. تستطيع هذه الأدوات تجربة آلاف عمليات تسجيل الدخول في الثانية، وإذا أعدت استخدام كلمات المرور عبر حساباتك، فالأمر مسألة وقت فقط قبل أن يقع هجوم.

لا يُبالي هذا الهجوم بقوة كلمة مرورك – فإذا أُعيد استخدامها، تصبح عُرضة للخطر. أفضل طريقة لإيقافه هي استخدام كلمات مرور فريدة لكل موقع. يُتيح مدير كلمات المرور ذلك. أضف إلى ذلك المصادقة الثنائية، وستُصبح بيانات الاعتماد المُعاد استخدامها فجأةً عديمة الفائدة للمهاجم.

تخزين كلمات المرور غير الآمن

تستخدم معظم المواقع الحديثة تجزئة كلمة مرورك بدلاً من تخزينها كنص عادي، مما يُحسّن الأمان بشكل كبير. التجزئة هي عملية أحادية الاتجاه تُشفّر كلمة مرورك في سلسلة أحرف ثابتة الطول، مما يُصعّب عملية عكسها. ولجعل عملية فك تشفير التجزئة أكثر صعوبة، تُضيف المواقع ما يُسمى “ملح” – وهو جزء عشوائي من البيانات مُضاف إلى كلمة مرورك قبل التجزئة. بدون “ملح”، يُمكن للمهاجمين استخدام قواعد بيانات مُعدّة مسبقًا لتسريع محاولات الاختراق.

في حين أن معظم المواقع الموثوقة قد تطوّرت، لا تزال بعض الأنظمة القديمة تستخدم تجزئة غير آمنة مثل MD5 أو SHA-1، مما يجعل حتى كلمات المرور القوية عُرضة للاختراق. وقد ينسى البعض الآخر “ملح” التجزئة، مما يُسهّل عملية عكسها.

عند حدوث اختراق، تُحدّد طريقة تخزين الموقع لكلمة مرورك مدى صعوبة استعادتها على المهاجمين. إذا كانت التجزئة قوية ومُملّحة بشكل صحيح، فسيكون فك تشفيرها أصعب بكثير. أما إذا كانت عملية التخزين ضعيفة، فقد تُكشف كلمة مرورك بسرعة، مهما كانت مُعقّدة. لهذا السبب، يُعد استخدام كلمة مرور مختلفة لكل موقع أمرًا ذكيًا. فهذا لن يُتيح للمهاجمين الوصول إلى أي شيء آخر في حال اختراقه. كما تُضيف المصادقة الثنائية حاجزًا ضروريًا للغاية، حتى في حال اختراق كلمة المرور.

أنظمة مُصمّمة للقوة الغاشمة

بعض الأنظمة تُسهّل الأمر على المهاجمين بشكل كبير. لقد اختبرت نماذج تسجيل دخول تسمح بمحاولات غير محدودة دون أي مُمانعة، أو تحديد سرعة، أو قفل الحساب، أو أي شيء يُبطئني. في هذا الوضع، حتى كلمة المرور القوية تُصبح عُرضة للخطر، خاصةً إذا استخدم المهاجمون أدوات مثل Hydra أو Burp Suite Intruder لأتمتة عملية التخمين.

ما يحمي من هذا ليس كلمة مرورك فحسب، بل النظام الذي يُديرها. يجب على الخدمات الحد من المحاولات الفاشلة، وإرسال تنبيهات لعمليات تسجيل الدخول المُريبة، ودعم المصادقة الثنائية لمنع الوصول غير المُصرّح به حتى في حال تخمين كلمة المرور في النهاية.

إساءة استخدام إعادة تعيين كلمة المرور

لا يُحاول المهاجمون دائمًا اختراق كلمة مرورك؛ بل يُعيدون تعيينها فقط. إذا كان شخص ما يتحكم في قناة الاسترداد الخاصة بك، مثل بريدك الإلكتروني أو رقم هاتفك، فيمكنه الاستيلاء على حسابك دون لمس شاشة تسجيل الدخول. ويُسهّل تبديل بطاقة SIM والتصيد الاحتيالي عبر البريد الإلكتروني هذا الأمر أكثر.

روابط إعادة الضبط، عند إرسالها عبر قنوات غير مشفرة أو إرفاقها بأسئلة أمان ضعيفة، تُنشئ ثغرة أمنية تُمكّنك من الوصول إلى حسابك. بعض المواقع لا تُعلمك حتى الآن عند طلب إعادة الضبط، مما يُصعّب اكتشافها في الوقت المناسب. احرص على تأمين بريدك الإلكتروني المُسترجع باستخدام مصادقة قوية متعددة العوامل، واستخدم دائمًا إجابات مزيفة لأسئلة الأمان – فالأسئلة الحقيقية عادةً ما يكون من السهل تخمينها أو العثور عليها على الإنترنت.

الهندسة الاجتماعية

هذه هي الخدعة. تتجاوز الهندسة الاجتماعية جميع الدفاعات التقنية باستهداف الأشخاص مباشرةً. قد ينتحل المهاجمون صفة زميل عمل، أو مورد، أو دعم فني – أي شخص يبدو موثوقًا – للوصول إلى حسابك. أحيانًا لا يستهدفونك على الإطلاق؛ إنهم يستهدفون شخصًا لديه حق الوصول إليك.

تُعد الهندسة الاجتماعية من أكثر أشكال الهجوم فعالية لأنها لا تعتمد على ثغرات أو أدوات، بل تعتمد على الثقة. يمكنك حماية نفسك بالبقاء متشككًا، والتحقق جيدًا من هوياتك قبل مشاركة المعلومات، وتجنب الرغبة في التصرف بسرعة بناءً على الطلبات العاطفية أو العاجلة. كلما زاد وعيك بكيفية عمل التلاعب، زادت صعوبة خداعك.

لا يزال استخدام كلمة مرور قوية أمرًا مهمًا، ولكنه ليس كافيًا. بصفتي شخصًا درس آليات عمل المهاجمين، تعلمت أنهم نادرًا ما يعتمدون على القوة الغاشمة وحدها. يجدون ثغرات تقنية أو بشرية تمكنهم من التحايل على كلمة مرورك تمامًا. لهذا السبب، يُعدّ الأمان متعدد الطبقات أمرًا بالغ الأهمية. كلمات المرور القوية مفيدة، ولكن يجب أن تكون مدعومة بعادات جيدة، وأنظمة مُحدثة، وفهم عميق لكيفية تفكير المهاجمين. كلما زادت معرفتك بالمخاطر الحقيقية، زادت فرصك في البقاء في المقدمة.

كلمات المرور القوية كانت لفترة طويلة خط الدفاع الأول، لكنها اليوم لم تعد كافية وحدها. تطوّر الهجمات الرقمية يستدعي إجراءات حماية إضافية مثل التحقق بخطوتين، واستخدام مديري كلمات المرور، والانتباه لمحاولات التصيد الإلكتروني. لحماية بياناتك، تحتاج إلى استراتيجية أمنية شاملة تتجاوز مجرد اختيار كلمة مرور معقدة. قم بتحديث ممارساتك الأمنية اليوم قبل أن تقع ضحية للتهديدات الرقمية التي لا ترحم.