كيفية تمكين المصادقة الثنائية لاتصال SSH

يعد SSH في حد ذاته طريقة آمنة للاتصال بجهاز بعيد. ومع ذلك ، إذا كنت لا تزال حريصًا على إضافة أمان إضافي لاتصال SSH الخاص بك ، فيمكنك إضافة مصادقة ثنائية لتتم مطالبتك بإدخال رمز تحقق عشوائي عند الاتصال عبر SSH. لقد أوضحنا لك سابقًا كيفية القيام بذلك على شبكات التواصل الاجتماعي المختلفة ونوضح لك هنا كيفية إضافة المصادقة الثنائية لاتصال SSH الخاص بك.

ملاحظة: تستند هذه التعليمات إلى خادم Ubuntu. إذا كنت تستخدم توزيعة أخرى ، فقد تختلف بعض الأوامر.

تثبيت المصادقة الثنائية لـ SSH

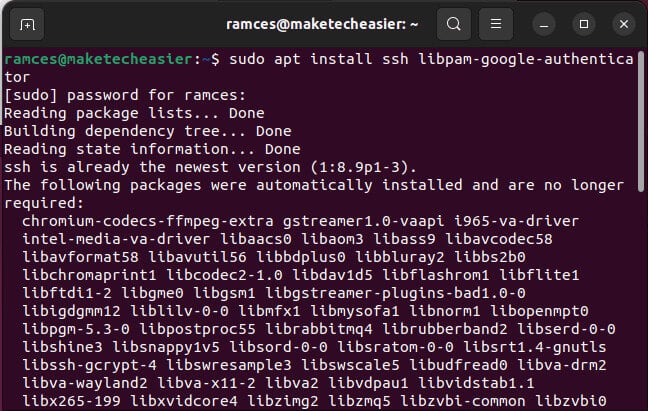

افتح جلسة طرفية على الجهاز حيث ستقوم بتثبيت المصادقة الثنائية ، اكتب ما يلي:

sudo apt install ssh libpam-google-authenticator

لإكمال التثبيت ، قم بتشغيل:

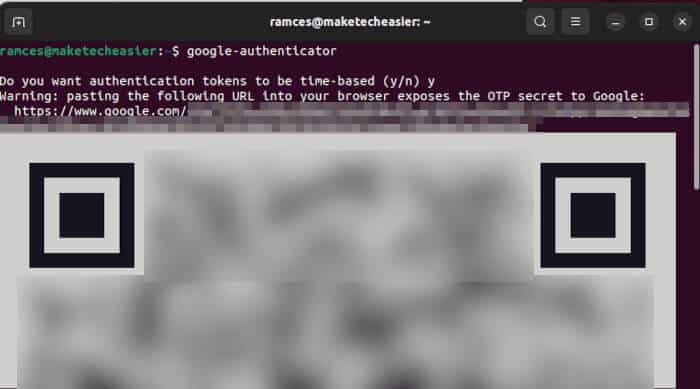

google-authenticator

نصيحة: تعرف على كيفية استخدام إعادة توجيه SSH X لتشغيل التطبيقات البعيدة.

تكوين مصادقة SSH ثنائية العامل

ستتم مطالبتك بسلسلة من الأسئلة. في معظم الحالات ، يمكنك كتابة “y” (نعم) كإجابة. في أي وقت تكون الإعدادات خاطئة ، اضغط على Ctrl + C ، ثم اكتب Google-Authenticator مرة أخرى لإعادة تعيين الإعدادات.

- يسألك البرنامج عما إذا كنت تريد أن تكون رموز المصادقة معتمدة على الوقت. لهذا ، اضغط على Y ثم Enter.

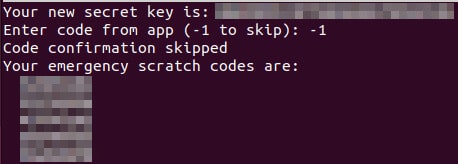

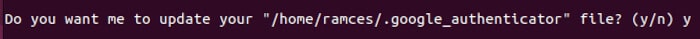

بعد هذا السؤال ، يجب أن ترى مفتاحك السري ورمز الطوارئ. سجل وحفظ التفاصيل. ستحتاج إلى المفتاح السري لإعداد تطبيق Google Authenticator لاحقًا. - سيسألك البرنامج عما إذا كنت تريد تحديث ملف “/home/username/.google_authenticator”. اضغط على Y ثم Enter.

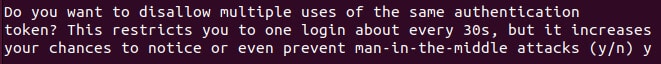

- عند سؤالك عما إذا كنت تريد عدم السماح باستخدامات متعددة لرمز المصادقة نفسه ، فسيؤدي ذلك إلى تقييدك بتسجيل دخول واحد فقط كل 30 ثانية. يمكن أن يكون هذا مفيدًا إذا كنت تريد التأكد من أن اتصالًا نشطًا واحدًا فقط يمكنه استخدام رمز المصادقة المميز في أي وقت.

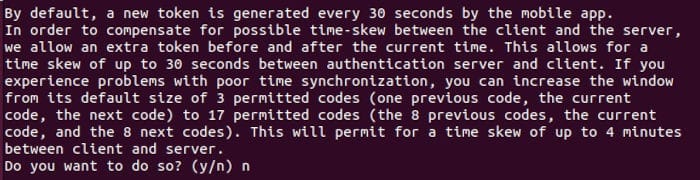

- بشكل افتراضي ، تكون رموز المصادقة المميزة صالحة لمدة 30 ثانية فقط. للتعويض عن انحراف زمني محتمل بين العميل والخادم ، قم بزيادة النافذة من حجمها الافتراضي البالغ 1-1 / 2 دقيقة إلى حوالي 4. ويمكن أن يكون هذا مفيدًا في الحالات التي تكون فيها ساعة جهازك المحلي أو الخادم البعيد غير صحيح متزامن.

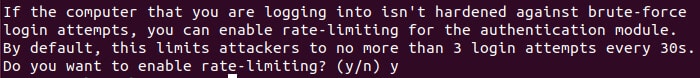

- تمكين تحديد المعدل لوحدة المصادقة. يحد هذا الخيار من المهاجمين بما لا يزيد عن 3 محاولات تسجيل دخول كل 30 ثانية.

هيئ SSH لاستخدام Google Authenticator

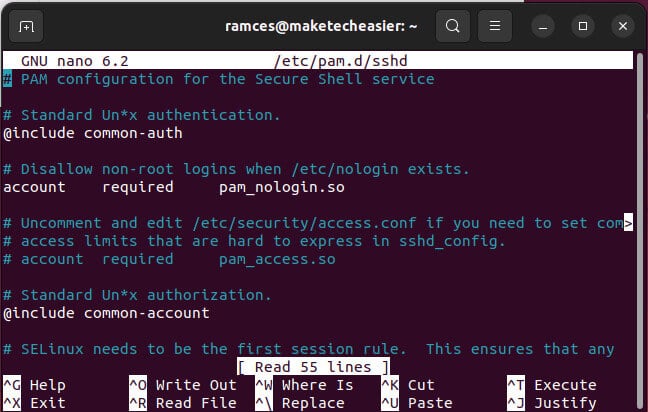

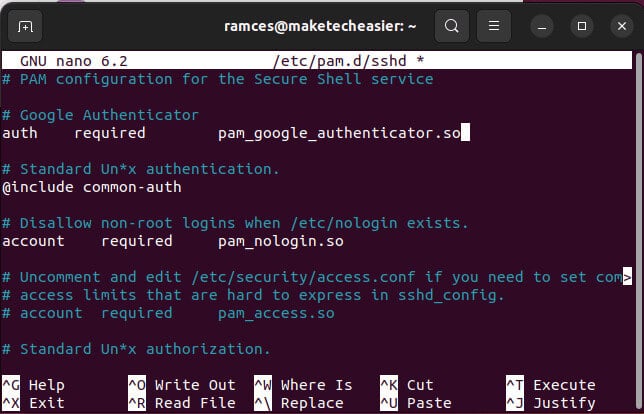

- افتح ملف “/etc/pam.d/sshd”:

sudo nano /etc/pam.d/sshd

- أضف هذا السطر إلى أعلى الملف:

auth required pam_google_authenticator.so

- اضغط على Ctrl + O و Ctrl + X لحفظ الملف والخروج منه.

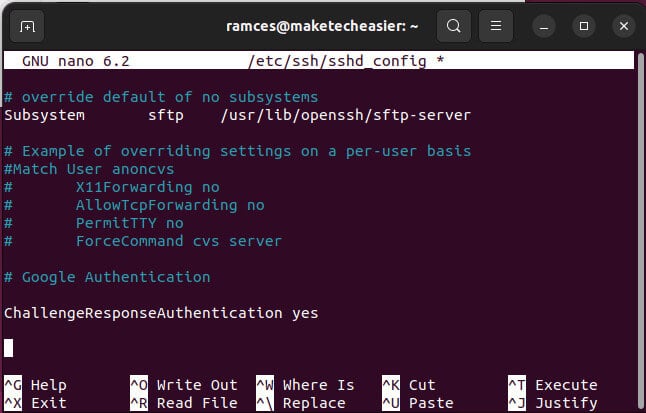

- افتح الملف “/ etc / ssh / sshd_config”:

sudo nano /etc/ssh/sshd_config

- قم بالتمرير لأسفل إلى أسفل الملف واكتب السطر التالي:

ChallengeResponseAuthentication yes

- حفظ وإنهاء الملف.

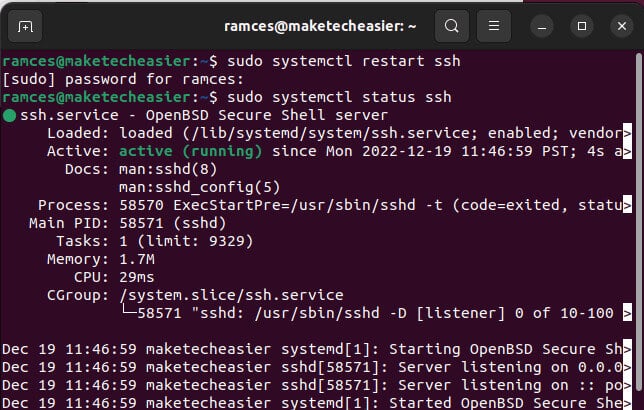

- أعد تشغيل خادم ssh:

sudo systemctl restart ssh

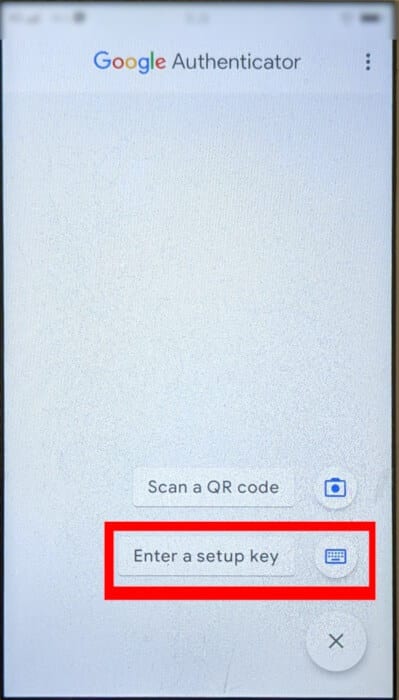

إعداد مفتاح في Google Authenticator

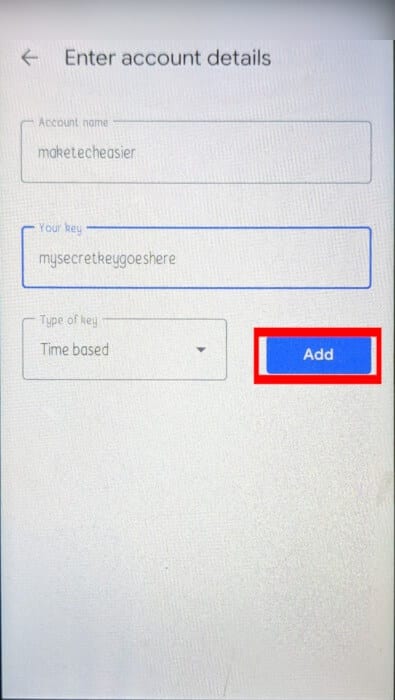

- افتح تطبيق Google Authenticator (أو أحد بدائله) على هاتفك الذكي (أو سطح المكتب). اضغط على رمز Plus في الزاوية السفلية اليسرى للتطبيق وحدد “إدخال مفتاح الإعداد”.

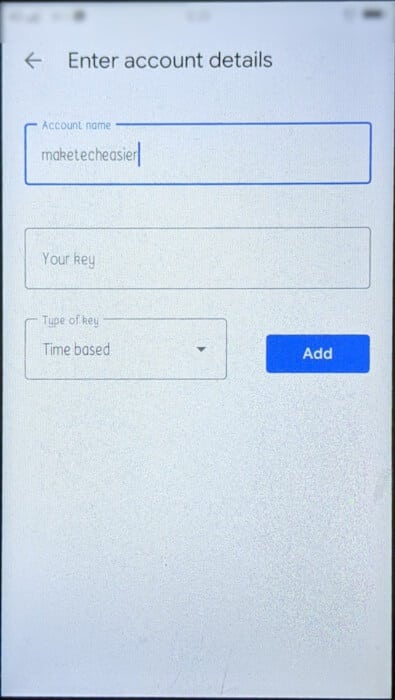

- أدخل اسمًا لتطبيق المصادقة الخاص بك.

- اكتب المفتاح السري الذي أنشأته سابقًا واضغط على “إضافة”.

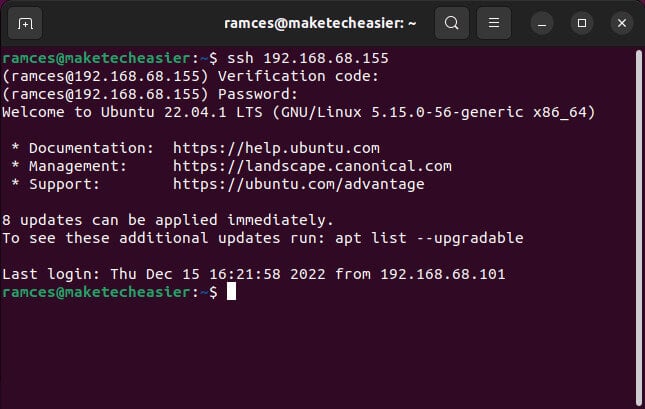

عند الاتصال عبر SSH بجهاز الكمبيوتر البعيد ، سترى طلب مفتاح التحقق.

ملاحظة: لا تعمل المصادقة الثنائية إلا مع عمليات تسجيل الدخول المستندة إلى كلمة المرور. إذا كنت تستخدم بالفعل مفتاحًا عامًا / خاصًا لجلسة SSH الخاصة بك ، فسيتجاوز المصادقة الثنائية ويسجل دخولك مباشرةً. تحقق أيضًا من المزيد من الطرق لتأمين خادم SSH الخاص بك.

أسئلة مكررة

س 1. أنا أستخدم Yubikey. هل لا يزال بإمكاني استخدام المصادقة ذات العاملين في SSH؟

الجواب. لا. تعمل وحدة مصادقة Google فقط مع تسجيل الدخول القياسي لكلمة مرور SSH. على غرار إعداد مفتاح SSH عام ، لا يمكن استخدام هذه الوحدة المحددة مع حلول خارجية أخرى ثنائية العوامل ، مثل Yubikey.

س 2. هل من الممكن استخدام نفس مفتاح المصادقة على هاتف مختلف؟

الجواب. نعم. يمكنك بسهولة استخدام هاتف مختلف مع Google Authenticator طالما كان لديك إما مفتاحك السري أو رمز QR الخاص به. ومع ذلك ، تحتاج إلى التأكد من أنك قمت بإزالة مفتاح المصادقة الخاص بك بالكامل من الجهاز السابق قبل استيراده إلى جهاز جديد ، حيث إن أي فاعل سيئ يمكنه الوصول إلى الجهاز السابق سيكون قادرًا على تجاوز التحدي الثنائي الخاص بك.

س 3. هل يمكنك استخدام تطبيق مصادقة ثنائية مختلف مع SSH؟

الجواب. نعم. بينما قام مطورو وحدة libpam بتصميمها خصيصًا للعمل مع Google Authenticator ، فلا يزال بإمكانك استخدامها مع تطبيقات المصادقة الأخرى ، نظرًا لأن تنسيق المفتاح السري الثنائي غالبًا ما يكون هو نفسه عبر تطبيقات مختلفة.